Un decreto contro l’odio che colpisce il dissenso.

from Transit

(211)

Dopo il voto di oggi al Senato, il decreto legge «antisemitismo» entra nella sua seconda fase: il testo passa ora alla Camera, dove la maggioranza punta a confermarne l’impianto senza modifiche sostanziali, blindando in via definitiva la nuova cornice giuridica su antisemitismo e critica a Israele.

All’inizio di questo post voglio essere chiaro su un punto essenziale: criticare lo Stato di Israele per la sua condotta a #Gaza e in #Cisgiordania non significa, in alcun modo, essere antisemiti. L’antisemitismo è un odio antico e pericoloso che va combattuto con la massima determinazione, ma proprio per questo non può essere usato come scusa per zittire chi denuncia bombardamenti su civili, occupazione militare, annessione di territori e violazioni sistematiche del diritto internazionale.

Il decreto «antisemitismo» non è più solo una minaccia: oggi il Senato lo ha approvato, confermando in aula l’impianto liberticida già emerso nei lavori della “Commissione Affari costituzionali” e facendo un passo decisivo verso la trasformazione della critica a Israele in sospetto di odio razziale. Il testo adotta la definizione di antisemitismo dell’IHRA, già al centro di durissime critiche perché, in concreto, tende a far passare come “antisemita” ogni critica radicale al sionismo e alle politiche del governo israeliano, compresa la denuncia di apartheid, annessione della Cisgiordania e pulizia etnica a Gaza.

Nonostante gli appelli di giuristi, associazioni per i diritti umani e pezzi importanti della società civile, la maggioranza ha tirato dritto, respingendo gli emendamenti delle opposizioni che provavano almeno a limitare i danni di una norma che confonde deliberatamente dissenso politico e razzismo.

Rispetto alla versione iniziale, alcune delle disposizioni più sfacciatamente repressive sono state limate per evitare una bocciatura immediata davanti alla Corte costituzionale, in particolare quelle che prevedevano in modo esplicito il divieto di manifestazioni pubbliche anti ebree e l’inasprimento delle sanzioni contro personale scolastico e universitario critico verso Israele.

Ma il cuore del problema è rimasto intatto: l’adozione piena della definizione #IHRA e l’inquadramento dell’antisemitismo in una logica securitaria che consente di trattare le manifestazioni contro la politica israeliana come minaccia per l’ordine pubblico e la sicurezza nazionale.

“Amnesty International”, tra gli altri, ha avvertito che così si soffocano il dibattito pubblico, l’accademia, la libertà di associazione e di protesta, perché chi denuncia crimini di guerra, apartheid e genocidio rischia di essere equiparato per legge a chi diffonde odio antiebraico.

Considero l’antisemitismo uno dei veleni più persistenti della storia europea, da combattere con decisione nella scuola, nella cultura, nei media, nella vita quotidiana. Proprio per questo trovo gravissimo che la memoria della “Shoah” e la sacrosanta lotta all’antisemitismo vengano piegate a diventare scudo di uno Stato che oggi bombarda, assedia, occupa, annette, e che pretende immunità morale e politica in nome delle proprie vittime passate.

Difendere gli ebrei dall’odio non significa blindare il governo #Netanyahu dalle sue responsabilità, né trasformare in reato di opinione chi usa parole dure (come genocidio, apartheid, pulizia etnica) per descrivere ciò che accade sul terreno in #Palestina.

In uno Stato che voglia dirsi democratico, criticare Israele per la sua condotta deve essere non solo possibile, ma necessario, esattamente come si critica qualsiasi altro governo quando calpesta il diritto internazionale e i diritti umani.

Con il voto di oggi, il governo Meloni mostra ancora una volta il suo vero volto: non quello del presunto baluardo di libertà, ma quello di un potere che piega le leggi alla ragion di Stato filo-israeliana, subordina i diritti costituzionali alla fedeltà a un alleato e considera il dissenso un problema di ordine pubblico da neutralizzare.

Il testo ora proseguirà il suo iter alla Camera, dove la stessa maggioranza che l’ha imposto al Senato punta a blindarlo in tempi rapidi, respingendo le richieste di cambiamento di chi chiede almeno di separare chiaramente antisemitismo e critica legittima a Israele.

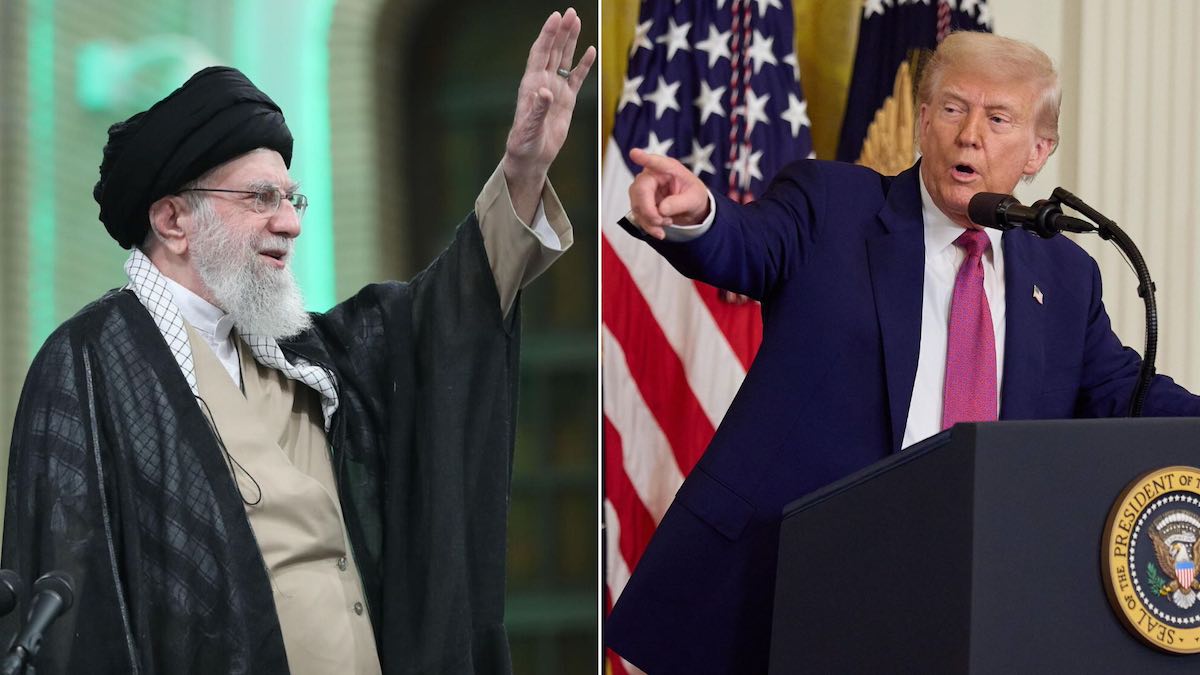

Ma qualunque sarà la forma finale, una cosa è già chiara: oggi Palazzo Madama ha votato non solo un disegno di legge, ha votato un messaggio politico preciso (in Italia si può dire “mai più” solo se non disturba gli equilibri geopolitici) e la libertà di parola finisce dove comincia l’interesse del governo a non irritare Tel Aviv e Washington.

#Blog #GovernoMeloni #DLAntisemitismo #Politica #Italia #Opinioni