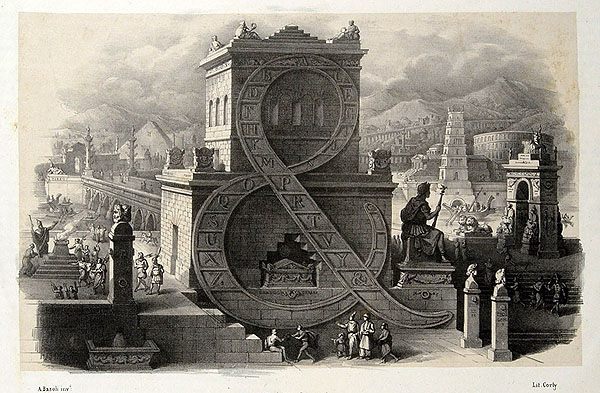

Nabal, Abigàil e Davide

1Samuele morì, e tutto Israele si radunò e fece il lamento su di lui. Lo seppellirono presso la sua casa a Rama. Davide si alzò e scese verso il deserto di Paran.

2Vi era a Maon un uomo che possedeva beni a Carmel; costui era molto ricco, aveva tremila pecore e mille capre e si trovava a Carmel per tosare il gregge. 3Quest'uomo si chiamava Nabal e sua moglie Abigàil. La donna era assennata e di bell'aspetto, ma il marito era rude e di brutte maniere; era un Calebita. 4Davide nel deserto sentì che Nabal era alla tosatura del gregge. 5Allora Davide inviò dieci domestici; Davide disse a questi domestici: “Salite a Carmel, andate da Nabal e chiedetegli a mio nome se sta bene. 6Voi direte così al mio fratello: “Pace a te e pace alla tua casa e pace a quanto ti appartiene! 7Ho sentito appunto che stanno facendo per te la tosatura. Ebbene, quando i tuoi pastori sono stati con noi, non abbiamo recato loro alcuna offesa e niente è stato loro sottratto finché sono stati a Carmel. 8Interroga i tuoi domestici e ti informeranno. Questi domestici trovino grazia ai tuoi occhi, perché siamo giunti in un giorno lieto. Da', ti prego, quanto puoi dare ai tuoi servi e al tuo figlio Davide”“. 9I domestici di Davide andarono e fecero a Nabal tutto quel discorso a nome di Davide e attesero. 10Ma Nabal rispose ai servi di Davide: “Chi è Davide e chi è il figlio di Iesse? Oggi sono troppi i servi che vanno via dai loro padroni. 11Devo prendere il pane, l'acqua e la carne che ho preparato per i tosatori e darli a gente che non so da dove venga?“. 12I domestici di Davide rifecero la strada, tornarono indietro e gli riferirono tutto questo discorso. 13Allora Davide disse ai suoi uomini: “Cingete tutti la spada!”. Tutti cinsero la spada e Davide cinse la sua e partirono dietro a Davide circa quattrocento uomini. Duecento rimasero a guardia dei bagagli.

14Ma Abigàil, la moglie di Nabal, fu avvertita da uno dei domestici, che le disse: “Ecco, Davide ha inviato messaggeri dal deserto per salutare il nostro padrone, ma egli ha inveito contro di loro. 15Veramente questi domestici sono stati molto buoni con noi; non ci hanno recato offesa e non ci è stato sottratto niente finché siamo stati con loro, quando eravamo in campagna. 16Sono stati per noi come un muro di difesa di notte e di giorno, finché siamo stati con loro a pascolare il gregge. 17Ora esamina bene ciò che devi fare, perché pende qualche male sul nostro padrone e su tutta la sua casa. Egli è un uomo perverso e non gli si può parlare”. 18Abigàil allora prese in fretta duecento pani, due otri di vino, cinque pecore già pronte, cinque sea di grano tostato, cento grappoli di uva passa e duecento schiacciate di fichi secchi, e li caricò sugli asini. 19Poi disse ai domestici: “Precedetemi, io vi seguirò”. Ma non informò il marito Nabal.

20Ora, mentre ella sul dorso di un asino scendeva lungo un sentiero nascosto della montagna, Davide e i suoi uomini scendevano di fronte a lei ed essa s'incontrò con loro. 21Davide andava dicendo: “Dunque ho custodito invano tutto ciò che appartiene a costui nel deserto; niente fu sottratto di ciò che gli appartiene ed egli mi rende male per bene. 22Tanto faccia Dio a Davide e ancora peggio, se di tutti i suoi lascerò sopravvivere fino al mattino un solo maschio!“. 23Appena Abigàil vide Davide, smontò in fretta dall'asino, cadde con la faccia davanti a Davide e si prostrò a terra. 24Caduta ai suoi piedi disse: “Ti prego, mio signore, sono io colpevole! Lascia che parli la tua schiava al tuo orecchio e tu ascolta le parole della tua schiava. 25Non faccia caso il mio signore a quell'uomo perverso che è Nabal, perché egli è come il suo nome: stolto si chiama e stoltezza è in lui; io, tua schiava, non avevo visto, o mio signore, i tuoi domestici che avevi mandato. 26Ora, mio signore, per la vita di Dio e per la tua vita, poiché Dio ti ha impedito di giungere al sangue e di farti giustizia da te stesso, ebbene ora siano come Nabal i tuoi nemici e coloro che cercano di fare il male al mio signore. 27E ora questo dono che la tua schiava porta al mio signore, fa' che sia dato ai domestici che seguono i passi del mio signore. 28Perdona la colpa della tua schiava. Certo il Signore edificherà al mio signore una casa stabile, perché il mio signore combatte le battaglie del Signore, né si troverà alcun male in te per tutti i giorni della tua vita. 29Se qualcuno insorgerà a perseguitarti e ad attentare alla tua vita, la vita del mio signore sarà conservata nello scrigno dei viventi presso il Signore, tuo Dio, mentre la vita dei tuoi nemici egli la scaglierà via come dal cavo della fionda. 30Certo, quando il Signore ti avrà concesso tutto il bene che ha detto a tuo riguardo e ti avrà costituito capo d'Israele, 31non sia d'inciampo o di rimorso al mio signore l'aver versato invano il sangue e l'essersi il mio signore fatto giustizia da se stesso. Il Signore farà prosperare il mio signore, ma tu vorrai ricordarti della tua schiava”. 32Davide disse ad Abigàil: “Benedetto il Signore, Dio d'Israele, che ti ha mandato oggi incontro a me. 33Benedetto il tuo senno e benedetta tu che sei riuscita a impedirmi oggi di giungere al sangue e di farmi giustizia da me. 34Viva sempre il Signore, Dio d'Israele, che mi ha impedito di farti del male; perché, se non fossi venuta in fretta incontro a me, non sarebbe rimasto a Nabal allo spuntar del giorno un solo maschio”. 35Davide prese poi dalle mani di lei quanto gli aveva portato e le disse: “Torna a casa in pace. Vedi: ho ascoltato la tua voce e ho rasserenato il tuo volto”.

36Abigàil tornò da Nabal: questi teneva in casa un banchetto come un banchetto da re. Il suo cuore era soddisfatto ed egli era fin troppo ubriaco. Ella non gli disse né tanto né poco fino allo spuntar del giorno. 37Il mattino dopo, quando Nabal ebbe smaltito il vino, la moglie gli narrò la faccenda. Allora il cuore gli si tramortì nel petto ed egli rimase come una pietra. 38Dieci giorni dopo il Signore colpì Nabal ed egli morì. 39Quando Davide sentì che Nabal era morto, esclamò: “Benedetto il Signore che ha difeso la mia causa per l'ingiuria fattami da Nabal e ha trattenuto il suo servo dal male e ha rivolto sul capo di Nabal la sua cattiveria”. Poi Davide mandò messaggeri e annunciò ad Abigàil che voleva prenderla in moglie. 40I servi di Davide andarono a Carmel e le dissero: “Davide ci ha mandato a prenderti, perché tu sia sua moglie”. 41Ella si alzò, si prostrò con la faccia a terra e disse: “Ecco, la tua schiava diventerà una serva per lavare i piedi ai servi del mio signore”. 42Abigàil si preparò in fretta, poi salì su un asino e, seguita dalle sue cinque ancelle, tenne dietro ai messaggeri di Davide e divenne sua moglie. 43Davide aveva preso anche Achinòam di Izreèl e furono tutte e due sue mogli. 44Saul aveva dato sua figlia Mical, già moglie di Davide, a Paltì figlio di Lais, che era di Gallìm.

__________________________

Note

25,1 Paran: si trova molto più a sud della regione in cui è ambientato il racconto. È preferibile, con i LXX, leggere Maon, come al v. seguente (e già prima: vedi nota a 23,24).

25,2 Carmel: situata a sud di Ebron, come Maon.

25,3 Nabal: apparteneva al clan di Caleb (vedi Gs 15,13-19; Gdc 1,10-15). Il suo nome vuol dire “pazzo, insensato”, come spiegherà sua moglie Abigàil (v. 25). E tale sarà il suo comportamento. La stoltezza sarà causa della sua morte (vv. 37-39).

=●=●=●=●=●=●=●=●=●=●=●=

Approfondimenti

1-44. Il presente capitolo è, letterariamente, tra i più belli dei libri di Samuele. Con vivacità e finezza descrittiva, delinea in una spirale di dialoghi e personaggi una delle vicende di maggior rilievo vissute da Davide nel periodo di latitanza. Le costumanze dei pastori (vv. 2-4), le rivalità tra nomadi e sedentari ai margini del deserto (vv. 5-13), le schermaglie astute e cortesi in mezzo a un mondo rozzo e vendicativo (vv. 14-38) fanno da sfondo alla formazione del piccolo harem di Davide (vv. 39-44).

In breve la storia è questa: dopo i funerali di Samuele, Davide scende nel deserto di Paran, a sud di Corsa. Lì, non lontano da Carmel, si trova la fattoria del grosso allevatore di ovini Nabal che sta festeggiando la tosatura annuale delle pecore. Davide spedisce dieci dei suoi giovani a omaggiare Nabal, con la richiesta cortese ma ferma di una congrua ricompensa in cambio della protezione accordata ai suoi pastori (cfr. l'episodio di Keila 23,1-14). Egli però non ne vuol sapere e li caccia in malo modo. Mentre Davide sta meditando una spedizione punitiva contro Nabal, sua moglie Abigail, descritta come donna «di buon senso e di bell'aspetto», cerca di rimediare come può alla brutalità del marito: prepara una gran quantità di cibo e si fa incontro a Davide. Con un discorso abilissimo riesce a farlo desistere dal suo furore, concludendo poi la sua perorazione con la richiesta di non essere dimenticata. Davide non la scorda di certo; dopo la morte quasi improvvisa di Nabal la va a cercare e la prende in moglie. L'azione si svolge in quattro scene, cui si devono aggiungere una breve nota introduttiva e una conclusiva:

- Introduzione: morte e funerali di Samuele (v. 1);

- 1) Presentazione dei personaggi. Richiesta di Davide e rifiuto di Nabal. Ira di Davide (vv. 2-13);

- 2) Intervento di Abigail in riparazione dell'offesa di Na-bal (vv. 14-20);

- 3) Incontro tra Abigail e Davide (vv. 21-35);

- 4) Morte di Nabal e matrimonio di Abigail con Davide (vv. 36-42);

- Conclusione: le due mogli di Davide. Destino di Mikal (vv. 43-44).

In conseguenza delle nozze con Abigail Davide viene in possesso di non poca ricchezza ma, cosa ancor più notevole, stringe stretti legami di parentela con il clan dei Calebiti cui Nabal e probabilmente anche Abigail appartengono. I Calebiti diventano in tal modo sostenitori della sua causa, cosicché egli si trova ad avere con sé – contro Saul – tutto il sud del paese da Betlemme (luogo d'origine della famiglia: 16,1.18; 17,12) a Ebron, il capoluogo del territorio assegnato a Caleb (cfr. Gs 14,13-14). Proprio a Ebron Davide verrà incoronato re di Giuda (2Sam 2,1-4), dimorerà per sette anni e mezzo e infine sarà unto re anche su Israele (2Sam 5,1-5). Il capitolo è importante anche perché è un'occasione per riconfermare – dopo Gionata (20,14-16; 29,17) e Saul (24,21) – il destino regale di Davide. Abigail, oltre ad esibire una straordinaria arte retorica, si mostra così convinta del pieno successo di Davide da pronosticargli «una casa duratura» (v. 28). Non è facile capire se è solo un augurio di convenienza oppure qualcosa di più. Fatto sta che Abigail anticipa la profezia di Natan (2Sam 7,12-13) quasi con le stesse parole (cfr. v. 28).

1. «Samuele morì»: la notizia verrà ripresa in 28,3. È perfettamente plausibile che «tutto Israele» sia sceso a Rama per le lunghe cerimonie funebri in onore del venerando personaggio (cfr. Gn 50,3-10; il lutto per la morte di Giacobbe; Nm 20,29: per Aronne; Dt 34,8: per Mosè). Il testo non lo dice chiaramente, ma può darsi che Davide abbia partecipato alle esequie, magari approfittando della temporanea riconciliazione con Saul (c. 24). «deserto di Paran»: secondo Nm 10,12 si trova nella penisola del Sinai, molto a sud rispetto alla Palestina. Forse per tale ragione i LXX hanno proposto una lectio facilior: «deserto di Maon». Tuttavia sembra che il deserto di Pa-si estenda fino a Kades (Nm 12,16; 13,3.26) e forse anche più a nord. Non pare dunque necessario emendare il TM secondo i LXX, come qualcuno ha proposto.

3. «Nabal»: la spiegazione del nome sarà data da Abigail nel v. 25: «stolto si chiama...». Ma oltre al significato

“etico” (= stolto, vile, insensato, nefando) aggettivo nabal ne ha anche uno più generico, grazie al quale esprime l'umiltà, la bassezza di condizione, l'indigenza. L'autore si sofferma anche su quest'aspetto della figura di Nabal:

questi era «molto ricco» (v. 2) ma la sua stoltezza lo rende un uomo “povero”, non solo dal punto di vista interiore ma anche da quello materiale (perde tutto, anche la vita). È un gioco di parole molto fine quello che vien proposto al lettore; da esso non è certamente estranea una riflessione sapienziale sul destino umano (cfr. Prv 17,16: «A che serve il denaro in mano allo stolto (k'sîl)? Forse a comprar la sapienza se egli non ha senno?», e la parabola di Gesù sull'uomo ricco in Lc 12,13-21). «era un Calebita»: correzione del qere (kālibbî; cfr. Vg). TM (ketib) ha: «era secondo il cuore suo» (kᵉlibbô). Nabal appartiene al clan di Caleb (cfr. Gs 15,13-19; Gdc 1,12-15).

4-11. La tosatura del gregge era un avvenimento celebrato annualmente con feste (cfr. 2 Sam 13, 23ss.), in cui il proprietario del bestiame mostrava la propria generosità. Davide approfitta dell'occasione per riscuotere quel che a lui sembra giusto per la protezione accordata ai pastori di Nabal nei lunghi periodi di pascolo nel deserto. Gli amici di Davide avrebbero potuto depredare i beni di Nabal, invece sono stati «come un muro di difesa giorno e notte» (v. 16) contro le incursioni dei ladri e delle fiere. Ma la risposta di Nabal è insolente: non sarà certo lui ad aiutare dei «servi che scappano dai loro padroni» (v. 10)... e Davide è il primo fra loro!

14-19. Uno dei servi di Nabal, fortunatamente, si rende conto della tempesta che si va addensando sulla casa e corre a riferire il fatto ad Abigail. Questa è una donna assennata, ben diversa dal marito che vien definito dai domestici «troppo cattivo e non gli si può dire una parola» (v. 17). Nel trambusto generale le è facile preparare grosse quantità di vivande senza dare nell'occhio, caricarle sugli asini e far partire la piccola carovana con alcuni garzoni. «Precedetemi, io vi seguirò» (v. 19): Abigail rinvia la partenza per non insospettire il marito. Non è escluso che intenda astutamente farsi precedere dai generosi doni per calmare il furente Davide. Giacobbe – uomo non certo ingenuo (Gn 25, 29-34; 27, 1-40; 30, 25-43) – aveva pensato di usare la stessa tattica con Esaù (Gn 32, 14-21). Il v. 20 lascia supporre che il piano non sia riuscito e che il difficile compito di evitare il peggio ricada totalmente sulle parole calibrate di Abigail.

20-35. È la parte centrale della storia. I vv. 20-22 preparano stupendamente l'incontro fra Abigail e Davide. Par di vedere il «sentiero nascosto della montagna» e Abigail che si addentra con trepidazione fra le rocce consapevole della propria missione, mentre dall'altro capo del sentiero Davide sta scendendo furente con quattrocento uomini armati. Per via egli continua a rimuginare tra sé le ingiurie di Nabal, la vana generosità usatagli, la tremenda punizione che si appresta a infliggergli. Tutt'a un tratto, a una volta del sentiero, Abigail e Davide s'imbattono l'u-na nell'altro. Umilmente la donna si prostra a Davide poi, avvicinatasi, cade ai suoi piedi e comincia a parlare. Abigail deve vincere una battaglia tutt'altro che facile: espone amabilmente i suoi pensieri, attentissima a leggere negli occhi del condottiero il mutare del sentimenti

- a) Incomincia prendendo su di sé la colpa dell'incidente occorso, chiedendo solo di essere ascoltata. Con questa prima mossa Abigail conquista l'attenzione di Davide (v. 24).

- b) Esprime la sua totale disapprovazione per l'operato del marito, ma al contempo convince Davide a mostrarsi superiore a «quell'uomo cattivo che è Nabal»; non vale la pena di litigare con lui. Di nuovo Abigail chiede perdono per sé: se avesse assistito al litigio tra Nabal e i giovani di Davide, tutto questo non sarebbe successo (vv. 25-26).

- c) Nel frattempo sono arrivati gli asini carichi di ogni ben di Dio. Con oculata delicatezza Abigail offre i doni (lett. «benedizione») non direttamente a Davide bensì ai suoi uomini, in maniera da renderne praticamente impossibile il rifiuto (v. 27).

- d) Terza richiesta di perdono e, subito dopo, un lungo augurio per l'avvenire. Il merito dei successi futuri è attri-buito totalmente al Signore, che senz'altro proteggerà Da-vide a motivo della sua fedeltà. Verrà il giorno in cui questi si rallegrerà per non aver ceduto alla tentazione di am-ministrare da sé quella giustizia che appartiene solo a Dio (vv. 28-31a).

- e) Concludendo, chiede di non essere dimenticata.

“Ricordare” implica da parte di Davide un impegno fattivo per esaudire le richieste or ora presentate (v. 31b). Davide è vinto: col cuore sgombro da sentimenti rancorosi ringrazia Abigail con parole commosse: «Benedetto il Signore... benedetto il tuo senno e benedetta tu...» (vv. 32-33). Paradossalmente Davide è ora nella medesima posizione in cui si trovava Saul nel capitolo precedente, quando dovette riconoscere nel proprio malanimo la debolezza rispetto alla bontà e giustizia usate nei suoi confronti (cfr. 24, 18-21). L'alternarsi continuo di saggezza e precipitosità, benevolenza e crudeltà, santità e peccato non deve stupire nell'“Unto del Signore” più che in un qualunque altro uomo; Dio opera meraviglie usando strumenti imperfetti affinché sia riconosciuto più limpidamente il suo operare. Verso la fine del periodo veterotestamentario la grande esperienza umana e religiosa del re Davide sarà condensata in due espressioni: «Amò colui che l'aveva creato... il Signore gli perdonò i suoi peccati» (Sir 47, 8.11). Depositario di una promessa vertiginosa quanto immeritata (2Sam 7), pronto a dimenticare il proprio onore pur di «far festa davanti al Signore» (2Sam 6, 16-23), generoso e leale (1Sam 24 e 26) ma anche determinato al male fino all'omicidio (2Sam 11), Davide è il “tipo” di tutti coloro «che stanno nelle tenebre e nell'ombra della morte» (Lc 1, 79) e aspettano la redenzione che entrerà nel mondo proprio attraverso un “figlio di Davide” (cfr. Lc 3, 23-38). E significativo che “l'amico dei peccatori” proclami il giudizio di misericordia sulla prostituta piangente ai suoi piedi con le stesse parole usate dal Siracide per Davide: «Le sono perdonati i suoi molti peccati, poiché ha molto amato» (Lc 7, 47).

22. «Tanto faccia Dio ai nemici di Davide e ancora peggio»: è la formula di giuramento imprecatorio (cfr. commento a 3, 17). Abbiamo qui un caso di imprecazione “deviata” come in 20,16. «maschio»: l'ebraico usa un pittoresco eufemismo: «colui che orina contro il muro» (cfr. v. 34; 1Re 14,10; 16,11; 21,21; 2Re 9,8).

26. In questa frase si può apprezzare la finissima intuizione psicologica di Abigail. Si schiera con Davide, s'infiamma della sua stessa ira tremenda, però intanto gli parla come se egli avesse già deciso di rinunciare alla vendetta, lasciando al Signore il compito di punire Nabal. Davide rimarrà tanto incantato dalle parole di questa donna così bella e saggia, da immedesimarsi con esse senza accorgersene (v. 33).

28. «Il Signore concederà a te... una casa duratura»: misteriosa anticipazione di 2 Sam 7 (cfr. introduzione al presente capitolo). Lo scopo immediato di Abigail è di impedire una strage, ma è il Signore che parla attraverso di lei per forgiare l'animo del suo eletto. Non è affatto casuale che i cc. 22-26 – all'apparenza cronache di un fallimento – siano scanditi dalla martellante ripetizione di un'unica certezza: «Tu certo regnerai» (23,17; 24,21; 25,30; 26,25). Però, Davide deve imparare che il regno non se lo prenderà con la forza, gli sarà affidato come vocazione cui rispondere e come missione da realizzare.

29. «scrigno della vita»: lett. «sacchetto della vita». Con quest'immagine si esprime la certezza che Dio conserva gelosamente la vita dei suoi amici. Non è da escludere un qualche riferimento a oggetti magici. In Is 3,20 c'è una strana espressione: «case dell'anima», tradotta generalmente con «boccette di profumi». Nonostante la diversità di terminologia e del contesto si potrebbe pensare a un rapporto con l'espressione di 1Sam 25, 29, ma non possiamo andare oltre.

36-42. Epilogo della storia. Nabal (a tal punto giunge la sua stoltezza!) non si è nemmeno accorto del rischio corso, tutto preso dai suoi festeggiamenti «da re» (cfr. 2Sam 23,27). Quel poco d'intelletto che ha emerge dai fumi del vino solo il giorno successivo, quando Abigail gli narra l'accaduto. Il terrore gli provoca una paralisi (alcuni ipotizzano un attacco cardiaco) e in capo a pochi giorni muore. Udita la notizia, Davide benedice il Signore constatando la saggezza dei consigli di Abigail. Nei giorni successivi al loro incontro, Davide avrà spesso pensato con riconoscenza e affetto alla moglie di Nabal; ora che ne ha la possibilità la vuole con sé e le manda dei messi a farle la proposta di matrimonio. Non passa molto tempo che Abigail entra in casa sua e diventa sua moglie.

43-44. Notizia sulla situazione familiare di Davide. In questo momento egli ha due mogli: Abigail e Achinoam da Izreel (cfr. 27, 3; 30, 5. In 2 Sam 3, 2-5 esse vengono menzionate insieme ad altre quattro mogli). Mikal figlia di Saul vien tolta a Davide ormai diseredato e ceduta a un tal Palti figlio di Lais. Quando Davide diverrà re di Giuda ne esigerà la restituzione (2Sam 3,13-16). La società israelita ammetteva la poligamia (Dt 21,15-17 la riconosce come fatto legale) anche se la Bibbia testimonia che la monogamia era la condizione più frequente della famiglia israelitica. Avere un barem numeroso era segno di ricchezza e potenza, perciò divenne privilegio dei re. Nell'harem regale entravano spesso delle straniere (Davide sposa Maaca figlia del re arameo di Ghesur, 2Sam 3,3; Salomone prende in moglie una figlia del faraone e molte altre straniere, 1Re 3,1; 11,1) che contribuivano a sigillare alleanze e a mantenere buone relazioni di vicinato con gli altri popoli. Almeno all'inizio della monarchia l'harem è considerato proprietà del re assieme al trono, cosicché passa con quest'ultimo al successore (2Sam 12,8). Per annunciare la presa del potere Assalonne si accosterà pubblicamente alle concubine del padre (16,21-22). Nonostante la proibizione della legge (Dt 23,1) per lunghi secoli Israele non si discosterà da quest'usanza ampiamente diffusa nel Vicino Oriente. Solo pian piano la rivelazione farà maturare la coscienza del “principio” secondo il quale Dio ha creato l'uomo (Gn 2,18-24; Mt 19,3-9; 1Cor 6,16) sino alla piena intelligenza del mistero dell'amore sponsale unico e indissolubile: «lo dico in riferimento a Cristo e alla Chiesa!» (Ef 5,21-31).

(cf. ANGELO LANFRANCHI, 1Samuele – in: La Bibbia Piemme, Casale Monferrato, 1995)

🔝 ● C A L E N D A R I ● Indice BIBBIA ● Homepage